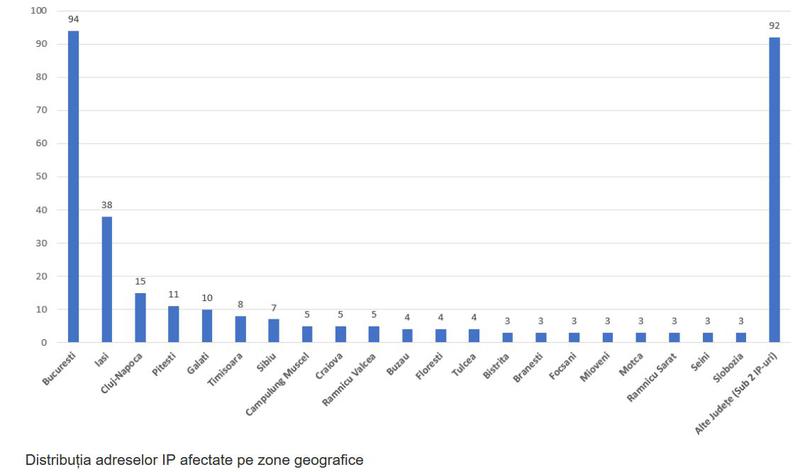

Peste 320 de adrese IP publice au fost afectate de campania ransomware "WannaCry", dintre care 94 in Bucuresti si 38 din Iasi, arata cele mai noi date prezentate de CERT.RO in legatura cu uriasa campanie ransomware. Printre sistemele afectate asociate acestor IP-uri se regasesc companii ce activeaza in sectoarele energetic, transporturi, telecom sau auto, dar si sase institutii publice, arata datele Centrului National de Raspuns la Incidente de Securitate Cibernetica.

Care este situatia in Romania?

Inca din dupa amiaza zilei de Vineri 12 mai 2017, cand s-au inregistrat primele semne ale fenomenului la nivel mondial, CERT-RO a constituit o echipa de monitorizare a evolutiei campaniei WannaCry la nivel national. In lipsa unei legislatii nationale care sa prevada obligativitatea raportarii incidentelor de securitate cibernetica, CERT-RO nu poate realiza o evaluare exacta a numarului de organizatii si utilizatori casnici afectati si impactul produs.

In acest context, CERT-RO a colectat si procesat o serie de informatii relevante pentru campania WannaCry din surse precum:

- Jurnalele (log-urile) conexiunilor realizate de sistemele informatice exploatate cu serverele de tip sinkhole constituite de organizatii partenere si cercetatori (in special cele furnizate de MalwareTech);

- Notificarile primite de la organizatii si utilizatori afectati din Romania;

- Informatiile furnizate de organizatiile partenere ale CERT-RO, atat de la nivel national cat si international;

- Informatiile colectate din diferite surse deschise.

Urmare a analizarii log-urilor furnizate de MalwareTech, a rezultat ca aproximativ 326 de adrese IP publice din Romania au realizat conexiuni catre site-ul web utilizat in mecanismul de kill switch al WannaCry. Ca urmare, se pot trage urmatoarele concluzii:

- Se poate afirma cu precizie ca toate sistemele informatice din spatele celor 326 de adrese IP au fost exploatate;

- In lipsa altor informatii, nu se poate deduce cu exactitate cate dintre acestea au fost criptate. De fapt, avand in vedere ca s-au conectat la domeniul cu rol de kill switch, este foarte probabil ca majoritatea sa nu fi fost criptate;

- Exista posibilitatea ca in spatele celor 326 de adrese IP publice sa se regaseasca mai multe sisteme informatice exploatate (datorita mecanismului NAT ¬ Network Address Translation care da posibilitatea ca o intreaga retea de PC-uri sa comunice in internet printr-un singur IP public).

Pana in prezent CERT-RO a primit un numar de trei notificari de incidente datorate WannaCry: doua de la institutii publice si una de la o companie privata. Din informatiile disponibile cu privire la cele 326 adrese IP publice, a reiesit ca printre sistemele afectate asociate acestor IP-uri se regasesc companii ce activeaza in sectoarele energetic, transporturi, telecom sau auto, dar si 6 institutii publice. Cu toate acestea, datele nu arata daca este vorba de sisteme ale institutiilor respective sau daca sunt IP-uri ce au fost date spre folosinta catre terti.

Astfel, in urma verificarilor efectuate de reprezentantii institutiilor respective a reiesit ca trei dintre resursele informatice semnalate ca posibil infectate au fost date spre folosinta catre alte persoane juridice de drept privat.

Ce stim despre campania WannaCry

In ultimele zile, utilizatori din intreaga lume au fost infectati prin intermediul campaniei ransomware WannaCry. Atacul este unul extrem de sever, iar raspandirea lui este inca in desfasurare. In acest articol, echipa CERT-RO isi propune sa realizeze o sinteza a datelor culese pana in prezent din surse proprii si surse deschise si sa ofere raspunsuri la cele mai frecvente intrebari primite.

Ce s-a intamplat de fapt?

Incepand cu a doua parte a zilei de vineri 12 mai 2017, multiple organizatii si utilizatori casnici din lume (inclusiv din Romania) au fost afectati de un malware de tip crypto-ransomware cunoscut sub denumirea de WannaCry (sau WannaCrypt, WanaCrypt0r, WCrypt, WCRY).

Amenintarile cibernetice de tip ransomware nu reprezinta o noutate, in ultimii ani inregistrandu-se o crestere evidenta a numarului de victime dar si a complexitatii si varietatii campaniilor/versiunilor de malware utilizate. Totusi, WannaCry se deosebeste de marea majoritate a campaniilor precedente prin faptul ca utilizeaza o capabilitate de raspandire rapida in retea specifica viermilor informatici (precum bine-cunoscutul Conficker).

Conform unui comunicat de presa al Agentiei Europene pentru Securitatea Retelelor si Sistemelor Informatice (ENISA), campania WannaCry a atins in jur de 190.000 de sisteme compromise localizate in peste 150 de tari, printre organizatiile afectate regasindu-se si operatori de servicii esentiale (sanatate, energie, transport, finante, telecom).

Un aspect interesant este acela ca aceasta campanie a debutat intr-o zi de vineri, chiar inainte de weekend, fapt care a ingreunat procesul de detectie si raspuns.

Cum functioneaza WannaCry?

Pana in acest moment se stie sigur ca malware-ul se propaga prin exploatarea unei vulnerabilitati a protocolului SMB (Server Message Block) din cadrul sistemelor de operare Windows XP/7/8/8.1, Windows 10 nefiind vulnerabil. WannaCry utilizeaza un exploit (modul de exploatare) publicat de grupul ShadowBrokers cu cateva luni in urma, odata cu alte unelte de exploatare despre care se presupune ca ar fi fost dezvoltate de Agentia Nationala de Securitate a SUA (NSA).

Compania Microsoft a publicat inca din 14 martie 2017 o actualizare de securitate (patch) pentru rezolvarea acestei vulnerabilitati:MS17-010. Cu toate acestea, sistemele Windows carora nu le-a fost aplicat acest patch sunt in continuare vulnerabile.

In prezent nu se stie cu exactitate care a fost vectorul initial de infectie, existand doua variante posibile:

- Atacul initial a constat intr-o campanie de tip email phishing/spear-phishing, urmata de propagarea infectiei si la alte sisteme Windows accesibile prin retea si vulnerabile;

- Spatiul de adrese IP publice din Internet a fost scanat pentru a identifica sistemele Windows expuse si vulnerabile, acestea fiind ulterior exploatate de la distanta.

Varianta initiala a malware-ului WannaCry dispune de un mecanism de dezactivare (kill switch) care functioneaza astfel: odata reusita exploatarea unui sistem informatic, malware-ul verifica mai intai daca poate realiza o conexiune catre un anume domeniu web, iar in caz afirmativ nu mai porneste procesul de criptare a fisierelor de pe statia compromisa.

Domeniul respectiv este iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

La momentul lansarii campaniei, domeniul de mai sus nu era inregistrat, astfel ca mecanismul de dezactivare nu functiona. Asta inseamna ca, cel mai probabil, creatorii acestui malware au intentionat sa activeze "butonul de oprire" la o data ulterioara, prin inregistrarea domeniului respectiv si activarea acestuia. Din fericire, un cercetator britanic cunoscut sub pseudonimul de MalwareTech a identificat mult mai devreme decat probabil ar fi vrut atacatorii faptul ca malware-ul incerca sa contacteze domeniul mentionat mai sus, desi nu era inca inregistrat. Acesta a inregistrat domeniul respectiv in dimineata zilei de sambata 13 mai 2017 si practic a franat puternic rata de raspandire a malware-ului, deoarece majoritatea noilor sisteme exploatate (exceptie facand cele care nu aveau conectivitate la Internet) au reusit conectarea la domeniul in cauza si astfel nu au mai fost criptate.

Este de presupus ca atacatorii vor incerca sa utilizeze o varianta modificata astfel incat sa nu mai contina niciun kill switch. Pana in prezent au fost observate diferite astfel de variante, insa se pare ca majoritatea au fost create de cercetatori prin editare hexazecimala, nu prin recompilare.