Cel mai recent raport HP privind amenințările din domeniul securității cibernetice dezvăluie că hackerii folosesc instrumente de vizualizare computerizată pentru a suprasolicita sistemele. Raportul arată că infracțiunile cibernetice sunt din ce în ce mai sofisticate, însă are loc o creștere uriașă a instrumentelor de hacking și de monetizare, în timp ce utilizatorii finali rămân în continuare vulnerabili la trucuri mai vechi ale hackerilor.

HP a lansat cel mai recent raport Threat Insights, care analizează atacurile cibernetice și vulnerabilitățile în acest domeniu, la nivel global. Raportul indică o creștere semnificativă atât a complexității, cât și a activității în sectorul infracțiunilor cibernetice, inclusiv o creștere de 65% a instrumentelor de hacking descărcate de pe forumuri subterane și pagini de filesharing, în prima jumătate a acestui an, comparativ cu aceeași perioadă din 2020.

Experții au subliniat faptul că instrumentele de hacking s-au dovedit a fi surprinzător de eficiente. De exemplu, unul dintre instrumente poate rezolva provocări CAPTCHA utilizând tehnici computerizate de urmărire a imaginilor, pentru a ataca site-uri. În general, raportul relevă faptul că infracțiunile cibernetice sunt mai organizate ca niciodată, iar forumurile subterane sunt platforma perfectă unde hackerii colaborează și își împărtășesc tactici și tehnici de atac.

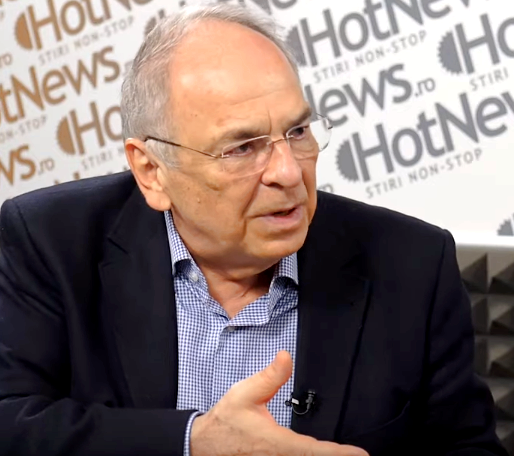

“Proliferarea instrumentelor de hacking și a forumurilor subterane oferă hackerilor care nu prezentau un risc major ocazia de a lansa o amenințare serioasă la adresa securității cibernetice a unei companii”, a spune Ian Pratt, Global Head of Security - Personal Systems, HP Inc. “În același timp, utilizatorii continuă să fie păcăliți cu simple atacuri de phishing. Soluțiile de securitate, care oferă departamentelor IT posibilitatea de fi cu un pas înaintea amenințărilor viitoare, sunt esențiale pentru protecția și reziliența afacerilor”.

Cele mai importante amenințări evidențiate de raportul HP Wolf Security:

Cooperarea dintre infractorii cibernetici deschide calea unor atacuri de amploare: afiliații Dridex vând altor infractori cibernetici acces la organizații compromise, pentru a putea cere recompense. Scăderea activității din Emotet în primul trimestru din 2021 a transformat Dridex în cea mai importantă familie de malware depistată de HP Wolf Security

Hackerii care vor să fure informații sunt la originea celor mai periculoase fișiere malware: CryptBot – folosit în mod obișnuit pentru a sustrage informații din aplicații tip portofel pentru criptomonede și pagini web – este acum utilizat pentru a livra DanaBot, un troian bancar operat de grupări de crimă organizată.

Campania VBS downloader vizează directori din mediul de business: O campanie Visual Basic Script (VBS) distribuie atașamente ZIP virusate denumite cu numele celui care primește mesajul.

De la aplicație, la infiltrare: Un mesaj spam virusat, sub forma unui CV, a vizat companii din domenii precum: transporturi, maritim, logistică din șapte țări (Chile, Japonia, Marea Britanie, Pakistan, SUA, Italia și Filipine), exploatând o vulnerabilitate a programului Microsoft Office pentru a infiltra Remcos RAT și a obține acces camuflat la computerele virusate.

Ecosistemul criminalității cibernetice continuă să se dezvolte și să se transforme, apar din ce în ce mai multe oportunități pentru micii infractori cibernetici de a colabora cu jucători importanți din universul crimei organizate și de a avea acces la instrumente avansate care pot păcăli sistemele de securitate și penetra sistemele”, a avertizat Alex Holland, Senior Malware Analyst, HP Inc.

“Vedem hackeri care își adaptează tehnicile pentru a câștiga mai mulți bani și vând acces grupărilor de crimă organizată, pentru a putea lansa atacuri complexe împotriva organizațiilor. Malware precum CryptBot era înainte o amenințare doar pentru utilizatorii care foloseau PC-urile pentru a stoca criptomonede, dar acum a devenit o amenințare și pentru companii.”

Alte concluzii importante ale raportului:

75% din malware-ul detectat a fost livrat prin email, restul de 25% fiind accesat prin descărcări de pe Internet.

Cele mai frecvente mesaje de tip phishing pe email au fost legate de facturi și tranzacții business (49%), iar 15% au fost reprezentate de răspunsuri la mesaje email infectate. Mesajele de tip phishing trimise pe email, care menționau COVID-19, au reprezentat mai puțin de 1% - o scădere de 77% față de prima jumătate a anului trecut.

Cel mai frecvent tip de fișiere periculoase atașate în email au fost: fișiere arhivă (29%), documente Excel (23%), documente (19%) și fișiere EXE (19%). Fișierele de arhivă mai rare – precum JAR – sunt utilizate pentru a evita sistemele de detectare și scanare și pentru a instala un malware care este ușor de obținut de pe piața neagră.

34% din malware-ul detectat nu era cunoscut anterior1, o scădere de 4% față de prima jumătate a anului 2020.

Raportul a indicat o creștere de 24% a malware-ului care exploatează CVE-2017-11882, o vulnerabilitate de memorie utilizată în mod normal pentru a exploata Microsoft Office sau Microsoft WordPad.

“Pe măsură ce infracționalitatea cibernetică devine din ce în ce mai organizată, iar micii jucători pot obține cu ușurință instrumente eficiente și pot monetiza atacurile vânzând mai departe accesul, nicio breșă a sistemului de securitate nu poate fi considerată minoră”, concluzionează Pratt. “Punctele terminale continuă să fie o țintă a infractorilor cibernetici. Tehnicile lor sunt din ce în ce mai sofisticate, astfel că este mai important ca oricând să avem o infrastructură completă și rezilientă a punctelor terminale și instrumente de apărare cibernetică.”

Aceste date au fost obținute prin intermediul HP Wolf Security în perioada ianuarie – iunie 2021.